Bij ons komen geregeld de aanvragen binnen van bedrijven en particulieren die opeens niet meer bij hun data kunnen komen. Na veel proberen, komt men vaak tot de conclusie dat dit misschien wel eens een data-recovery zaak kan worden. Niet vreemd, want de data is niet te lezen, dus beschadigingen aan de bestanden is geen slechte denkvorm. Bij nadere analyse komen wij dan vaak tot de conclusie dat dit een crypto-virus is.

Cryptoware

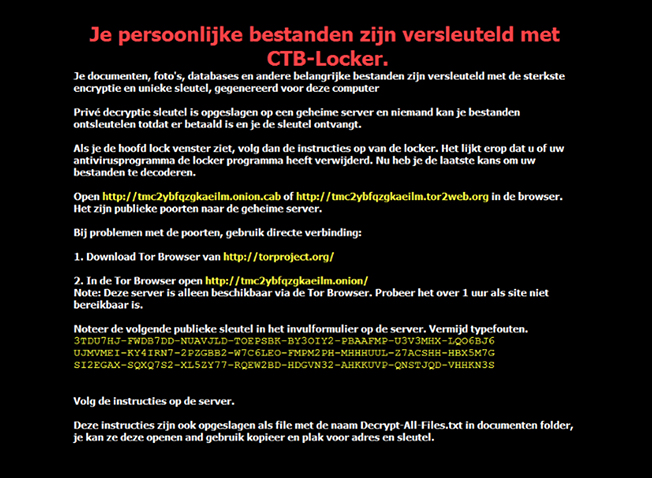

Cryptoware is de verzamelnaam voor malware die data versleuteld. Dit proces van versleutelen is een geheel legitiem proces, alleen het doel van de virus-schrijvers is niet legitiem. Normaliter als u als gebruiker gegevens versleutelt, is het om de data voor buitenstaanders ontoegankelijk te maken. Nu doen de virus-schrijvers dit ongemerkt en wel om u als klant te laten betalen voor de (decryptie-) sleutel. De huidige verschijningsvormen die vaak voorkomen zijn CTB-locker, Cryptowall en Locky. Deze gebruiken allemaal een versleutelings-standaard die zo hoog is dat de zo genaamd workfactor om te ontsleutelen (decoderen) meer dan 100 jaar is (met de huidige standaard).

Oorzaak

Zoals bij elk virus is er een ingang nodig om de besmetting te kunnen uitvoeren. Bij CTB-locker, Cryptowall en Locky zijn dit veelal e-mails met bijlages die doen lijken alsof deze bij een bekende, een telecomprovider, een elektriciteitsbedrijf of zelfs uw eigen baas vandaan komen. De schrijvers spelen in op de (onbedoelde) onkunde van de lezer door deze over te halen de bijlage te openen (wie weigert immers een e-mail van de baas). De teksten in de e-mailberichten waren in het verleden nogal ‘krom’ of er zaten fouten in, maar deze zijn tegenwoordig niet meer van echt te onderscheiden.

Uiteindelijk is dus de bijlage (de Dropper) geopend en wordt de rest van de zgn. Payload binnen gehaald. De data op lokale en netwerkschijven wordt versleuteld en de sleutel om de data te kunnen bereiken via een apart internet (TOR-netwerk) bij de C&C-server (Command & Control-server) neergezet. Deze C&C-server is thuisbasis van de schrijver en bewaart uw sleutel.

Als de data is versleuteld, zal het virus zichzelf vernietigen nadat het de ‘losgeldbriefjes’ in de versleutelde mappen heeft achter gelaten. Soms zijn briefjes ook visueel achter gelaten in de vorm van een plaatje en wordt de achtergrond van de ingelogde gebruiker vervangen met dit ‘losgeld-bericht’.

Gevolg

Nu dat de data versleuteld is, kunt u niet meer bij de informatie waar u mee werkt. Dit is natuurlijk erg vervelend, want uw (bedrijfs-)gegevens zijn nu niet bereikbaar.

Oplossing

Er zijn drie methodes om dit op te lossen:

- U doet niets en beschouwt de data als verloren.

- U verwijdert de besmettingen met het liefst meer dan één virusscanner, zodat u geen kans op her-besmetting heeft (vergeet het betreffende e-mailtje niet). Daarna zet u de volledige back-up terug en kunt u weer door. Let hierbij op dat u goed naloopt wanneer de laatste goede back-up is geweest, welke machine de oorzaak is geweest én dat u hiermee dus data van de tussenliggende periode kwijt kunt zijn. Hiervoor is het zaak dat de back-up ALLE data mee moet hebben kunnen nemen.

U verwijdert de besmetting en neemt contact op met ons om met onze partner in contact te komen om de data alsnog te ontsleutelen (decoderen). Dit is nodig als uw back-up (blijkbaar) niet alle data heeft meegenomen. Denk hierbij aan mappen die niet aangevinkt zijn door de jaren heen, of (kritische) data die lokaal opgeslagen is. Deze partner begeleidt u door de aankoop procedure heen en test met veilige machines op uw dataset om te kijken of de versleuteling is te verwijderen.